Nasza prywatność jest jednym z priorytetów tegorocznych aktualizacji wielu portali i aplikacji. Jak cyberbezpieczeństwo może wyglądać w przyszłości? Odpowiedź na to pytanie mają naukowcy z izraelskiego Uniwersytetu Bena Guriona i Narodowego Uniwersytetu w Singapurze. W skrócie: odpowiedzialność z nas zejdzie.

To nie my

Obecnie to my, użytkownicy urządzeń, musimy chronić je (a tym samym siebie) przed atakami cyberprzestępców. Na komputery i smartfony mamy rozwiązania – czy to programy antywirusowe, czy VPN. Co mamy jednak zrobić w przypadku systemów Smart Home, przez których jeden słaby punkt hackerzy mogą przejąć kontrolę nad kilkoma naszymi urządzeniami?

System stworzony przez badaczy odwraca role w tej układance. Już nie my będziemy musieli martwić się o zapewnienie sobie prywatności, lecz… dostawcy usług internetowych. Może to pomóc w rozwoju Internetu Rzeczy.

Jak naukowcy piszą w artykule opublikowanym na łamach Computers & Security, masowe ataki blokady usług (DoS) z użyciem botnetu stanowią coraz większe zagrożenie w przypadku zwiększającej się liczby inteligentnych, połączonych urządzeń. Mogą one także uszkodzić infrastrukturę telekomunikacyjną.

Jak mówi Yair Meidan z uniwersytetu BGU:

Większość użytkowników nie ma świadomości, wiedzy, ani środków do zapobiegania ataków. W rezultacie, brzemię to spada na firmy telekomunikacyjne. Nasza metoda ma pomóc w rozwiązaniu światowego problemu, który już objął ataki w Niemczech i Singapurze, i jest dużym ryzykiem dla całej infrastruktury telekomunikacyjnej i klientów.

„Most home users don’t have the awareness, knowledge, or means to prevent [or handle ongoing] attacks. As a result, the burden falls on the telcos to handle. Our method addresses a challenging real-world problem that has already caused challenging attacks in Germany and Singapore, and poses a risk to telco infrastructure and their customers worldwide.”

Prywatność = zwycięstwo

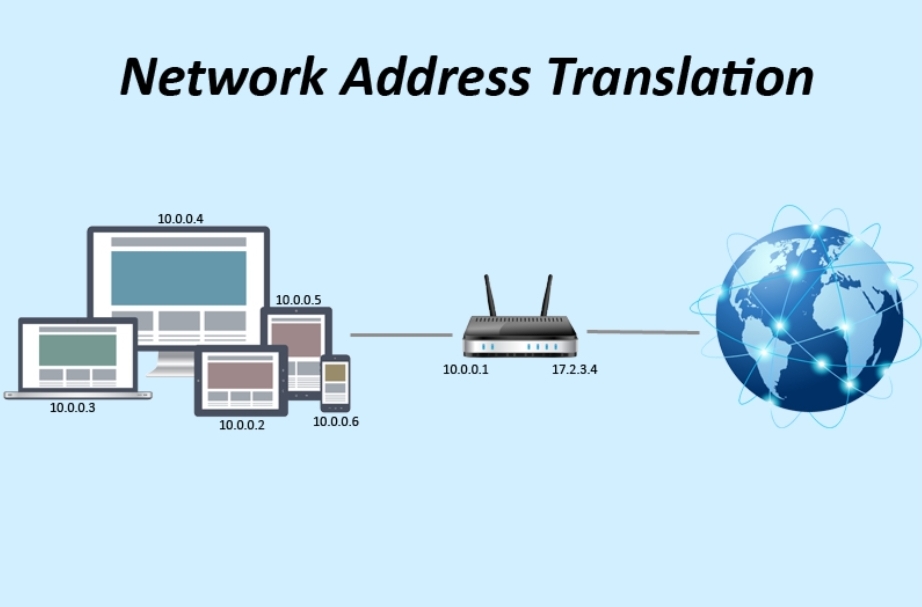

Systemy połączonych urządzeń Smart Home zwykle maskują swoje IP techniką translacji adresów sieciowych (NAT). Badacze stworzyli program, który analizuje potencjalne zagrożenia każdego z nich i sprawdza, czy jest połączone z innymi. Pozwala to dostawcom usług telekomunikacyjnych na szybsze wykrywanie wrażliwych elementów sieci od zaplecza. Badacze osiągnęli to przez monitorowanie przesyłanych danych pomiędzy urządzeniami.

W przyszłości może to znaleźć zastosowanie szczególnie w dużych firmach, gdzie, po automatycznym wykryciu zagrożonego urządzenia, zostanie ono pominięte w przesyle danych. Dzięki temu, reszta sieci będzie mogła działać normalnie.

Badacze mają zamiar przetestować skalowalność tego systemu. Jest to pierwszy duży krok w stronę 100-procentowego zabepieczenia modeli NAT.